Olvasói levél. SKZI check ispd. Napló az SKZI-hoz, operatív és műszaki dokumentáció, kulcsdokumentumok Napló egyenként elszámoláshoz a kriptográfiai adatok védelme érdekében

Ez a cikk érdekes lesz mind az információbiztonság terén hosszú távú tapasztalattal rendelkező szakemberek, mind azok számára, akik tényekkel szembesültek, vagy a védelmi munkák elvégzéséért vállalták a felelősség terhét.

Ellenőrzés külön szervezetben

Bevezetés

Kezdeti adatok: A személyes adatok védelme érdekében végzett munka teljes hiánya, ideértve a kriptográfiai információk védelmét szolgáló eszközök használatát is. Kis hálózat 40 munkaállomás számára. Nincs semmi természetfölötti az ISPD és más információ-kölcsönhatások szempontjából. Minden olyan, mint mindenki más. Van egy számviteli osztály, egy személyzeti osztály, adminisztráció és több osztály a szervezet profiljának megfelelően.

Első fejezet. PD dokumentumok

A Bizottság felhívja a figyelmet az információs rendszerek leírására: ezek alapján hozták létre, mit dolgoznak fel (PD kategóriák) és milyen célból, a rendszerek felépítését és az alrendszerek célját.

De a fő dokumentum, amely szerint nagyon keményen dolgoztak, az IP-lista (a PP211 szerint). Láttam ezt a dokumentumot, amelyben a szervezet vezetőjén és a főnök aláírásán kívül csak 2 sor volt: ISPDN "Számvitel", ISPDN "Emberi erőforrások". Ezt a dokumentumot átdolgoztam és használhatóbbá tettem. Minden IP-n részletezi:

Időpont egyeztetés(például - Az alrendszer, amelynek célja az adó- és számviteli adatok automatizálása és a kötelező jelentések elkészítése, valamint a bérszámfejtés, az adószámítás, a jelentések és igazolások előállítása az állami szervek és a szociális alapok számára);

Végrehajtás (például - Az alrendszert szabványos irodai alkalmazásfájlként valósítják megMS Office és automatizálási rendszerek dokumentumáramláshoz és irodai munkáhozSED "Delo-Web");

Bemenet kimenet (például - Információ megyalrendszerbe az operátorok által beírt adatokkalés e-mail üzenetek formájában is);

Kezelés (például - A feldolgozási mód a következő műveleteket írja elő:adatok: gyűjtés, rendszerezés, pontosítás ...);

Tárolás (például - az adatokat az operátor munkaállomásán tároljuk);

Kölcsönhatás (például - A kimenő információkat jelentések formájában továbbítják a ... elektronikus digitális aláírás és a "CryptoPro" információvédelem szoftverkönyvtárának használata elektronikus formában internetes csatornákon keresztül a "VLSI" -en keresztül.).

Az IS főbb jellemzőit is feltüntetik (pD feldolgozási mód ( multiplayer), a hozzáférési jogok differenciálása ( megkülönböztetéssel), az IP nagysága, a biztonság osztálya ...) általában, amint a teszt megmutatta, az FSB urai nagyon megkedvelték, és ennek eredményeként kiderült, hogy a leginkább "elakadt".

Részletesen megvizsgáltuk az olyan dokumentumokat is, mint a behatolók modelljei, az adminisztrátor felhasználói utasításai és a személyes adatok védelmi szintjének meghatározását tükröző dokumentumok (és az összes ebből származó személyes adatmennyiség, a fenyegetések típusai és a személyes adatok kategóriái - mindennek tükröződnie kell a dokumentumokban).

Második fejezet. A kriptográfiai információk védelmének követelményeinek való megfelelés

A fő dokumentumok ezen a területen 152 FAPSI és 378 FSB. Idén kerek dátumot ünnepelünk - 15 évvel azóta, hogy a FAPSI feloszlott.

A rönkök jelenlétét is ellenőrizték. Személy szerint a Journal for folyóiratok könyvelése mosolyt váltott ki számomra (a bürokrácia csúcsa).

A FAPSI 30. szakaszának megfelelően meg kell őrizni a CIPF és a legfontosabb dokumentumok másolatát.

Fő dokumentumok: Az információk titkosítási védelmének szintjének meghatározása, amely meghatározza az alkalmazott kriptográfiai védelmi rendszer osztályát. A rejtjeles információvédelmi létesítmények tételes elszámolásának naplója és a műszaki dokumentáció. Kulcsdokumentáció napló.

Ami a legfontosabb dokumentumok és a CIPF terjesztések tárolását illeti, itt minden érdekes. Szervezetünkben sok elektronikus aláírás van. Minden felhasználó számára személyes vasdoboz megszervezése valós, de drága. És az idő egyre fogyott. Biztosítottuk azonban a kriptográfiai információvédelmi rendszerhez való ellenőrizetlen hozzáférés hiányát. Minden felhasználó számára műanyag kulcscsöveket (50 rubel) és fémtömítéseket (400 rubel) vásároltak. A pecséteknek a felhasználó számára történő kiadását a Journal of seals tükrözi. Minden felhasználót arra utasítottak, hogy a munkanap végén egy e-tokent helyezzen el egy csőben, zárja le és zárja be az asztali fiókjába. Az asztalok kulcsainak első példányait a szervezet vezetője borítékban tartotta a széfben, a másodikat - a felhasználó magával vitte. Ezenkívül megvásárolták a lezárásra szolgáló csészéket, és kidolgozták a kriptográfiai adatvédelmi rendszerrel a helyiségekhez szabad hozzáféréssel rendelkező személyek listáját (és ezt megelőzően a PD feldolgozására jogosultak listáját, a PD feldolgozásának helyiségébe beengedett személyek listáját (8a. 8b. P # 378. cikk), és CIPF felhasználók). A munkanap végén a helyiségeket az egyik CIPF-felhasználó lezárta.

Valamennyi automatizált munkaállomás beépített kriptográfiai védelmi eszközökkel, valamint szoftveres és hardveres kriptográfiai információ-védelmi eszközökkel fel van szerelve a FAPSI 31. szakaszának megfelelően a nyitásuk ellenőrzésére szolgáló eszközökkel. Jól jött az előző munkahelyi tapasztalat. A rendszerblokkokat le kell zárni. De mivel? Milyen pecsét? Hol kaphatom? Hogyan kell figyelembe venni? Az alábbiak szerint járjon el:Szó kék pecsétet fejlesztettek ki a szervezet nevével, dátumával és helyével annak a felelősnek az aláírásával, aki a Crypto-Pro-t telepítette a munkaállomásra. Vásárolt egy A4-es öntapadó papírlapot, és színes tintasugaras nyomtatóra nyomtatta (ne lézerrel nyomtasson, ez rossz ötlet). Ennek eredményeként a telepített Crypto-pro rendszerblokkokat két helyen lezárták, hogy ne legyen ellenőrizhetetlen nyílás. A felhasználó naponta vizuálisan ellenőrizte ezeket a matricákat, és ezt a kriptográfiai információ-védelmi eszközök szervezetben történő használatáról szóló szabályzat, a kriptográfiai információ-védelmi eszközök rendszergazdájának felhasználói kézikönyve fogalmazta meg.

Minden használt kriptográfiai védelmi eszköz és kulcsfontosságú hordozó rendelkezik olyan dokumentumokkal, amelyek megerősítik az olyan intézkedések betartását, amelyek kizárják az ellenőrzés nélküli hozzáférést hozzájuk a szállítás során. Meg kell adni az átvételi és átadási aktusokat, a kísérőleveleket és a meghatalmazásokat (róluk az alábbiakban részletesen), a megbízási aktusokat.

Szervezetünkben olyan rendet dolgoztak ki, amelyben kinevezték a kriptográfiai információk védelméért felelős személyt, aki Crypto-pro és e-tokent kapott, majd a CIPF Példánynyilvántartás, a számukra vonatkozó operatív és műszaki dokumentáció, a legfontosabb dokumentumok szerint kiadta azokat a felhasználóknak.

Nem tudok a szervezetedről, de a miénkben a fejnek körülbelül 5 digitális aláírása van, hogy különféle rendszerekben működjön. DE! Ő maga személyesen nem ír alá semmit. Megteszik érte a fogadószobában, könyvelő, HR osztály ... Mit tegyen?

Meghatalmazást állítanak ki, amelyben a munkavállaló felhatalmazást kap arra, hogy EDS-t használjon ilyen és ilyen IS-ben ilyen és olyan célokra. Ne felejtse el meghatározni a meghatalmazás feltételeit.

Meghatározták a műveletek sorrendjét kompromisszum esetén (p5.0 FAPSI) és a CIPF megsemmisítésének eljárását (FAPSI 4.14. O.). Mindezt a "Rendelkezések az információk és a számukra kulcsfontosságú információk titkosításának használatára vonatkozó eljárásról" írták le.

Ezenkívül a kriptográfiai adatvédelmi eszközök használatát a hozzájuk tartozó űrlapoknak megfelelően hajtják végre (a kriptográfiai adatvédelmi eszközök felhasználóhoz való hozzárendelésének táblázata kitöltésre került).

Harmadik fejezet. A helyiségekre vonatkozó követelmények

Mint már írtam, az SKZI-vel rendelkező helyiségeket a munkanap végén lezárják (FAPSI 59. pont). Erős zárakkal és tűzjelzővel is rendelkeznek (6a. P # 378. o.).

A helyiségekbe befogadott összes listán (6c P # 378. Pont) mellett, amelyről fentebb írtam, létezik a CIPF komponensekkel rendelkező helyiségekbe való bejutásról szóló rendelet is, amely meghatározza a helyiségek munkaidőn belüli és utáni, valamint vészhelyzetekben történő hozzáférésének szabályait. (6a. P # 378. pont). Ugyanezeknek az előírásoknak megfelelően szervezik a biztonságot (az ellenőrzéshez szükség volt egy biztonsági társasággal való megállapodás bemutatására) (a FAPSI 54.63. Bekezdése).

Negyedik fejezet. Személyzet

A Bizottság rendelkezésére bocsátották azokat a dokumentumokat, amelyek megerősítik, hogy a kriptográfiai adatvédelmi rendszer felelős felhasználói rendelkeznek a szükséges szintű képesítéssel a személyes adatok védelmének biztosításához a kriptográfiai adatvédelmi eszköz segítségével (a FAPSI 13. pontja). Az IS adminisztrátora és a CIPF felelős személye továbbképzésen vett részt (dokumentumokat nyújtott be a bizottsághoz) (a FAPSI 17. pontja). Ezenkívül olyan dokumentumokat is benyújtottak, amelyek megerősítik a kriptográfiai információs eszköz felelős felhasználóinak írásbeli ismeretségét a kriptográfiai információ-védelmi eszköz felhasználói kézikönyvével, a kriptográfiai információ-védelmi eszközzel történő helyiségekhez való hozzáférés szabályzatával, a kriptográfiai információs eszköz használatának eljárásáról szóló rendelettel.

Ellenőrizték az OKZI alkalmazottainak jóváhagyott funkcionális feladatait is (a FAPSI 18. pontja). Mindegyiket az SKZI sorrendje rögzítette. Bevezette az információvédelem módját a kriptográfiai információvédelmi eszközök alkalmazásával, felelős személyek kijelölésével (a kriptográfiai adatvédelmi eszközök rendszergazdájának utasításai - külön dokumentum) és egy megbízással a kriptográfiai adatvédelmi eszközök osztályának meghatározására. Ezen felül a munkaköri leírások is megváltoztak.

Ami a FAPSI 21. pontjának végrehajtását illeti, a munkavállalók számára a kriptográfiai információ-védelmi eszközzel való önálló munkavégzés lehetővé tételének lehetőségét tükrözi a „Kriptográfiai információ-védelmi eszköz üzembe helyezésének tanúsítványa”, amelyet 2 példányban hoztak létre, az egyiket a felhasználó tartotta meg, a másikat a kriptográfiai információ-védelmi eszközért felelős személy.

Minden felhasználót részletesen ismertettek, és a bizottság mindenkivel beszélgetést folytatott. Megkérdezték a felhasználói kézikönyv főbb ismereteit, hogy mire használják az EDS-t, mely programokban dolgoznak, hova továbbítják, hogyan tárolják és hogyan zárják le az EDS-t. És azt is, aki telepítette a crypto-pro-t a munkaállomásra.

A könyvelőtől megállapodást kértek a bankkal, és megkérdezték a bérszámfejtési adatok bankba történő továbbításának folyamatáról. A VLSI program külön figyelmet érdemelt.

Az alkalmazott programokról. Speciális szoftverek segítségével összeállították az egyes munkaállomások jóváhagyott szoftvereinek listáját. Minden munkaállomásnak saját leltári száma volt.

Ötödik fejezet. Szervezeti intézkedések

Szervezetünk nagy részében az elektronikus munkafolyamatot és az összes fájlt a hálózaton keresztül kergetik. De a könyvelési osztályon van egy flash meghajtó, amelyre jelentéseket töltenek fel. A személyes adatok gépi adathordozóiról darabonként nyilvántartást vezetnek a "Journal of accounting of machine media" folyóiratban. A pendrive-ot aláírás ellenében adták ki az alkalmazottal szembeni hivatalos feladatok ellátása érdekében. A munkanap végén eltárolja az e-tokennel együtt. A felhasználói / rendszergazda utasításai tartalmazzák a megfelelő elemeket a flash meghajtó elszámolásához, tárolásához, továbbításához és megsemmisítéséhez.

Ezenkívül az adott napló összes merevlemezét rögzítették. Hogyan történik? Nem, nem, nem szedtem szét minden egyes AWP-t, és nem ragasztottam rá egy számot, vagy nem néztem meg a rajta lévő számot. Ugyanaz az AIDOY 64 láthatja az egyedi lemezszámot.

Egyéb megjegyzések mellett ez kiemelkedett. Az ügy a 2015. március 1-jei módszertani ajánlásokat érintette, 149/7/2 / 6-432. Figyeljen erre a dokumentumra, nyilvánosan elérhető az FSB honlapján. Ennek megfelelően ki kell dolgozni egy olyan dokumentumot, amely meghatározza a támadási források általános képességeit, és ennek következtében a szervezeti és technikai intézkedések listáját, amelynek megvalósítása lehetővé teszi a személyes adatok biztonságát fenyegető veszélyek semlegesítését.

Utószó

Összeg:

Ár:35

Kedvezmény: %?

Rendelkezünk kedvezményekkel

többet vegyen - kevesebbet fizessen

50 db-tól rendelve. - 5% kedvezmény

100 db-tól rendelve. - 10% kedvezmény

300 db-tól rendelve. - 15% kedvezmény

500 db-os rendeléskor. - 20% kedvezmény

1000 db-os rendeléskor. - 25% kedvezmény

Összeg:

20% áfával

x

Újra megrendelt egy vékony magazint.

Talán sok oldalas és különböző jellemzőkkel rendelkező folyóiratra van szüksége.

Kérlek használd számológép

Titkosítási információ-védelmi eszközök (CIPF) ma szinte minden vállalatnál használják őket, függetlenül attól, hogy adatcserét folytatnak a partnerekkel, vagy amikor fizetési megbízásokat közölnek és banknak küldenek, a banki ügyfélprogram segítségével.

De nem mindenki tudja, hogy a törvény előírja a titkosítási kulcsok figyelembe vételét.

Ebben a cikkben az információk titkosítási védelmének könyveléséről fogok beszélni, és linkeket adok az Orosz Föderáció jogi aktusaihoz.

A kriptográfiai információvédelmi rendszert szabályozó főbb törvények a következők:

Az Orosz Föderáció Szövetségi Biztonsági Szolgálatának 2005. február 9-i végzése, N 66 "A titkosító (kriptográfiai) információbiztonsági eszközök fejlesztéséről, gyártásáról, értékesítéséről és üzemeltetéséről szóló rendelet (PKZ-2005 rendelet) jóváhagyásáról"

A FAPSI 2001. június 13-i végzése, N 152. "A kommunikációs csatornákon történő tárolás, feldolgozás és továbbítás megszervezéséről és biztonságáról szóló utasítás jóváhagyásáról, korlátozott hozzáférésű, titkos információval nem rendelkező, titkos információt nem tartalmazó információk kriptográfiai védelmével" és a FAPSI végzésének függeléke RF 2001. június 13-án, N 152

Ha megnézi az FSB 66. számú sorrendjét a 48. bekezdés függelékében, a következő tartalmat láthatja:

48. A CIPF-et és azok prototípusait egyenként kell elszámolni indexek vagy hagyományos nevek és nyilvántartási számok segítségével. A CIPF és azok prototípusainak példányonkénti leltárában szereplő indexek (hagyományos nevek) és regisztrációs számok listáját az orosz FSB határozza meg.

A CIPF prototípusainak egyenként történő elszámolásának megszervezése a CIPF fejlesztőhöz van rendelve.

A gyártott CIP tételenkénti elszámolásának megszervezése a CIP gyártóhoz van rendelve.

A használt kriptográfiai információ-védelmi eszközök egyesével történő elszámolás megszervezése a kriptográfiai információ-védelmi rendszer megrendelőjéhez van rendelve.

Ez azt jelenti, hogy még akkor is, ha egy egyszerű vállalat, amely nem foglalkozik kriptográfiai információ-védelmi eszközök létrehozásával és értékesítésével, több USB eToken-kulcs megvásárlása mellett dönt, ezeket mégis figyelembe kell venni és hozzárendelni a végfelhasználóhoz, vagyis a munkavállalóhoz. Ezenkívül teljesen törvényes alapon az FSB bármely cég irodájába érkezve ellenőrizheti a könyvelést.

Az információk rejtjelezési védelmének eszközeinek ezt a nyilvántartását külön folyóiratban kell vezetni, és ezen felül még jobb és elektronikus formában, ahol a következő információkat kell figyelembe venni:

1.mit adtak ki

2. mit adtak ki

3.ki kapott

4.ki telt el

5.jel a pusztításról

Magukat az elektronikus kulcsokat, a kulcshordozókat, az információkat rejtjelező átalakításokat végző szoftvereket, a kriptográfiai információ-védelmi eszközök használatának jogára vonatkozó licenceket figyelembe kell venni.

Így a számviteli kriptográfiai információvédelmi eszközöket fel kell osztani:

Kulcstartó - egy bizonyos struktúrájú fizikai közeg, amelynek célja a legfontosabb információk (kezdeti legfontosabb információk) elhelyezése. Különbséget tesznek egyszeri kulcstartó (asztal, lyukasztott szalag, lyukasztott kártya stb.) És újrafelhasználható kulcstartó (mágnesszalag, hajlékonylemez, CD, adatkulcs, intelligens kártya, érintőkártya stb.) Között.

Kulcsdokumentum - egy bizonyos struktúrájú fizikai közeg, amely kulcsfontosságú információkat (kezdeti kulcsinformációkat), és ha szükséges, ellenőrzési, szolgáltatási és technológiai információkat tartalmaz; (valójában ez egy hordozó, rögzített titkos kulccsal)

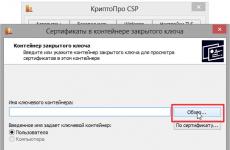

CIPF terjesztőkészlet - maga a szoftver (például CryptoPro CSP, itt vegye figyelembe a terjesztés számát, amely a CIPF-en található formában található)

SKZI engedély - önmagában nem titkosítási eszköz, de a folyóiratban is figyelembe kell venni, mivel voltak olyan esetek, amikor a cégeket ezért bírságolták, és büntetőeljárásokat is hallottam.

Egyébként sokaknak vitája van arról, mi a különbség a kulcsdokumentum és a kulcshordozó között. Valaki úgy véli, hogy a kulcsdokumentum maga is kulcsfontosságú tároló vagy kulcsinformáció, és elvileg ez logikus, de a fenti leírást a FAPSI 2001. június 13-i N 152. számú rendeletének mellékletéből vettem át, ahol világosan kimondják, hogy ez egy fizikai közeg.

Ezért személy szerint az én szempontomból ezt nem csak a legfontosabb információk elektronikus formában kell érteni, hanem egy fizikai médiumként, amelyen kulcsfontosságú információkat rögzítenek. Elvileg ezt nem nehéz figyelembe venni, mivel a folyóiratban egy bekezdésben meg lehet adni a média számát és a titkos kulcs azonosítóját.

Csatolt az Orosz Föderáció Szövetségi Információs és Kommunikációs Ügynökségének 2001. június 13-i végzésére, N 152, a kriptográfiai információbiztonság elszámolásához tipikus folyóiratokra talál példákat. http://base.garant.ru/183628/#block_1000

Az én véleményem és nem csak az a legjobb, ha több folyóiratot vezetek a könyveléshez:

A CIPF disztribúciók tételes regisztrációjának naplója.

A kriptográfiai információvédelmi eszközök használatának jogára vonatkozó licencek nyilvántartása.

Napló a kriptográfiai információvédelmi rendszer kulcsdokumentumainak tételes nyilvántartásáról.

A kriptográfiai információvédelmi rendszer hardverkulcs-hordozóinak tételes elszámolása.

A kriptográfiai információk védelme eszközeinek eloszlásainak egyedi könyvelésébenA CIPF-et a termékformában rögzített eloszlások száma szerint számoljuk.

Az információk titkosítási védelmi eszközeinek használati jogára vonatkozó engedélyek egyedi nyilvántartásba vételének naplójában a kriptográfiai információ-védelmi eszközöket az engedélyek sorszámaival kell elszámolni.

A kriptográfiai információk védelme eszközeinek kulcsfontosságú dokumentumairól szóló naplóbanA kriptográfiai információkat védő eszközöket tokenszámokkal (és mindegyik tokenre kinyomtatják) vagy hajlékonylemezek / flash meghajtók (a DIR parancs által látható kötetek sorszámai) számával számolják, valamint a naplóba beírják a kriptotároló nevét vagy a kulcs sorszámát.

Az hardverkulcsok hordozóinak egyedi titkosításának naplójában az információk titkosítási védelme során a kriptográfiai információ-védelmi eszközök tokenszámokkal vannak megszámolva (és mindegyik tokenre ki vannak nyomtatva). Célszerű ezt a naplót kizárólag tárolt tokenekhez használni, amelyek megérkeztek a raktárba, de senkinek nem adják ki őket, és nem tartalmaznak kulcsinformációkat, vagy amelyeket továbbítottak, de kulcsinformációk nélkül.

A könyvelés egyszerűsítése érdekében, ha nagy mennyiségű kriptográfiai információ-védelmi eszközt kap, kérje a számviteli információkat elektronikus formában, a szállítótól vagy a kriptográfiai hatóságtól, hogy ne írja be újra ezeket a sorszámokat.

Példák a CIPF naplóira az Orosz Föderáció Szövetségi Információs és Kommunikációs Ügynökségének 2001. június 13-i N 152. számú végzésének függelékének végén találhatók.

Utasítás

a kriptográfiai védelmi eszközök elszámolásának, kibocsátásának és átadásának eljárásáról

információ, elektronikus aláírás, működési és műszaki

dokumentáció és kulcsdokumentumok

1. Az információk titkosítási védelmi eszközeinek (CIPF), a CIPF operatív és műszaki dokumentációinak, a kulcsdokumentumoknak és az elektronikus aláírásoknak a könyvelését az "Útmutató a kommunikáció csatornáin történő tárolás, feldolgozás és továbbítás megszervezéséhez és biztonságához, kriptográfiai információbiztonsági eszközök alkalmazásával korlátozott korlátozásokkal" követelményeinek megfelelően szervezik. hozzáférés, amely nem tartalmaz államtitkot képező információkat ", jóváhagyta a Szövetségi Kormányzati Kommunikációs és Információs Ügynökség (FAPSI) az Orosz Föderáció elnöke alatt, 152. sz. 2001.01.01-i 152. sz. rendelete (a továbbiakban: 152. sz. utasítás), a kriptográfiai információ-védelmi eszközök használatának szabályai, amelyeket a kriptográfiai információ-védelmi rendszer fejlesztője hagyott jóvá.

2. A kriptográfiai adatvédelmi rendszer szállítását a szervezetnek futárszolgálatnak (speciális kommunikáció), vagy közvetlenül a szervezet alkalmazottjának kell elvégeznie; a kriptográfiai adatvédelmi eszköznek a végfelhasználó részére történő átadását ugyanúgy kell végrehajtani, a 000. számú utasítás 32. pontjának megfelelően.

3. Az SKZI csomagolás megrendelésének meg kell felelnie a 000. számú utasítás 33. pontjának 34. pontjában foglalt követelményeknek.

4. A kriptográfiai adatvédelmi eszköz átadását elfogadó és átadási aktusok rögzítik, vagy kísérő fuvarokmányokkal erősítik meg.

5. A kriptográfiai adatvédelmi eszköznek az engedélyezett futár részére történő továbbításakor a futár aláírja a kriptográfiai adatvédelmi eszköz átadásának és elfogadásának tanúsítványait, a tanúsítvány dátumát és számát beírják a megfelelő naplókba.

6. A CIP fejlesztőitől, gyártóitól és szállítóitól kapott CIPF másolatát meg kell őrizni a CIPF nyilvántartásában, az üzemeltetési és műszaki dokumentációt, a legfontosabb dokumentumokat (a bizalmas információk tulajdonosának) (a 000. számú függelék utasításának 26. pontja). A könyvelést a kriptopénzek felelős felhasználója végzi.

7. Az 1. táblázat példát mutat be a CIPF Példánynyilvántartásba történő bejegyzésre, az operatív és műszaki dokumentációra, valamint a kulcsfontosságú dokumentumokra (a bizalmas információk tulajdonosai számára).

Asztal 1.

P / p sz. | Nyugta | Kiadási jel | Jelölje meg a kriptográfiai információvédelmi rendszer csatlakozását (telepítését) | Megjegyzés a kriptográfiai információk hardveres megvonásáról, a legfontosabb dokumentumok megsemmisítéséről | jegyzet |

||||||||||

| Kitől kapott | A kísérőlevél dátuma és száma | Az SKZI felhasználó teljes neve | A kapcsolatot (telepítést) a kriptográfiai védelmi szerv alkalmazottainak, a kriptográfiai védelmi rendszer felhasználójának teljes neve | Csatlakozás (telepítés) dátuma és a csatlakozást (telepítést) végző személyek aláírása | Annak a hardvernek a száma, amelybe a kriptográfiai védelmi eszközöket telepítették vagy csatlakoztatták | Lefoglalás (megsemmisítés) dátuma | A kriptográfiai védelmi szerv alkalmazottainak, a kriptográfiai védelmi rendszer felhasználójának teljes neve, aki lefoglalta (megsemmisítette) | jegyzet |

|||||||

Tachográf Mercury TA-001 | 19S3A00113906524 | LLC "Infocenter" | 000. sz., 15.04.14 | ||||||||||||

USB-eszköz C-Terra "Post" | 8544391000321DFA | LLC "Infocenter" | 000. sz., 15.04.14 | Kraftway terminál állomás | |||||||||||

"Diamant" tachográf kártya | RUX1234567891234 | LLC "Infocenter" | 000. sz., 15.04.14 | 2001.01.01-i átvételi igazolás |

8. A kriptográfiai információ-védelmi eszközök minden példányát, a hozzájuk tartozó üzemeltetési és műszaki dokumentációt, valamint a harmadik félnek átadott kulcsdokumentumokat az átvételi és átadási aktusnak megfelelően kell kiadni, és rögzíteni kell a megfelelő CIPF Journal-számviteli példány könyvelésében, működési és műszaki dokumentációikat, kulcsdokumentumokat (a kriptográfiai védelmi szerv számára). (A 152. utasítás függelékének 26. pontja). A könyvelést a kriptopénzek felelős felhasználója végzi.

9. A CIPF könyvelés bejegyzésének példáját harmadik félre történő átadáskor a 2. táblázat mutatja be.

2. táblázat

P / p sz. | A CIPF megnevezése, operatív és műszaki dokumentációjuk, kulcsdokumentumok | A CIPF sorozatszáma, a hozzájuk tartozó üzemeltetési és műszaki dokumentáció, a legfontosabb dokumentumok sorszáma | Másolja a kulcsdokumentumok számát (kriptográfiai számát) | Nyugta | Vissza bélyegző | Üzembe helyezés dátuma | Lejárt dátum | Jel a kriptográfiai információvédő eszközök, kulcsdokumentumok megsemmisítésén | jegyzet |

|||||||

| Kitől kaptad, vagy annak az OKZ-alkalmazottnak a teljes nevét, aki elkészítette a legfontosabb dokumentumokat | A kísérőlevél dátuma és száma, vagy a legfontosabb okmányok előállításának és a gyártás során történő átvételének napja | Kinek küldik | A kísérő okmány dátuma és száma | A nyugta megerősítésének vagy nyugtájának dátuma és száma | A kísérő okmány dátuma és száma | A megerősítés dátuma és száma | A megsemmisítés dátuma | A cselekmény vagy a megsemmisítés beérkezésének száma | jegyzet |

|||||||

Tachográf Mercury TA-001 | 19S3A00113906524 | LLC "Infocenter" | 000. sz., 15.04.14 | Berendezések / szoftverek / kártyák kibocsátásának / visszaküldésének igazolása 000000027, 2001.01.01., 10:04:59 | Berendezések / szoftverek / kártyák kibocsátásának / visszaküldésének igazolása 000000027, 2001.01.01., 10:04:59 | |||||||||||

Shtirkh KKM | LLC "Infocenter" | 000. sz., 15.04.14 | ||||||||||||||

Tachográf Mercury TA-002 | 15S3A0078906111 | LLC "Infocenter" | 000. sz., 15.04.14 |

10. A kriptográfiai eszközök felelős felhasználója a kriptográfiai információ-védelmi eszköz minden felhasználója (minden szervezet, akinek a kriptográfiai információ-védelmi eszközt átadják) számára személyes fiókot indít és vezet, amelyben regisztrálja a kriptográfiai információ-védelmi eszközöket, az operatív és műszaki dokumentációt nekik, a legfontosabb dokumentumokat. A CIPF felhasználó személyes számlájának ajánlott formanyomtatványa ezen útmutató függelékében található.

11. A CIPF felhasználó személyes számlájának vezetésére a 3. táblázat mutat be példát.

3. táblázat

A CIPF megnevezése, operatív és műszaki dokumentációjuk, kulcsdokumentumok | Másolja a kulcsdokumentumok számát (kriptográfiai számát) | Felelős végrehajtó | jegyzet |

|||||

Tachográf Mercury TA-001 | 19S3A00113906524 | 000. sz., 15.04.14 | Berendezések / szoftverek / kártyák kibocsátásának / visszaküldésének igazolása 000000027, 2001.01.01., 10:04:59 | |||||

Shtirkh KKM | 000. sz., 15.04.14 | |||||||

Tachográf Mercury TA-002 | 15S3A0078906111 | 000. sz., 15.04.14 |

12. Minden beérkezett, felhasznált, tárolt vagy átadott CIPF-t, az üzemeltetési és műszaki dokumentációt, a legfontosabb dokumentumokat másolat-nyilvántartásnak vetik alá. A kulcsdokumentumok egyenkénti elszámolásának egysége kulcsfontosságú újrafelhasználható adathordozónak, kulcsfontosságú jegyzetfüzetnek tekintendő. Ha ugyanazt a kulcshordozót többször használják a titkosított kulcsok rögzítésére, akkor minden egyes alkalommal külön kell regisztrálni.

A tételes könyvelés egységei lehetnek:

eToken (db) - kulcstartó;

JKarta (db) - kulcstartó;

Tachográf (db) - hardver, amelybe kriptográfiai információvédő eszközök vannak telepítve vagy csatlakoztatva;

NKM blokk (db) - hardver SKZI;

CIPF nyomtatvány (másolatok) - üzemeltetési vagy műszaki dokumentáció.

13. A 4. táblázat egy példát mutat be a műszaki (hardver) naplóba.

4. táblázat

№ | dátum | A CIPF típusa és nyilvántartási száma | Szolgáltatási nyilvántartás | Cryptokeys használt | Megsemmisítés (törlés) jel | jegyzet | ||||

Kulcsdokumentum típusa | A kulcsdokumentum sorszáma és másolata | Kripto hordozó száma | A megsemmisítés dátuma | Felelős a megsemmisítésért | ||||||

USB-eszköz C-Terra "Post" 2. nyilvántartási szám | PIN-kód módosítása | USB eszköz | 8544391000321DFA 1. példány | |||||||

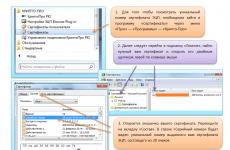

14. A kriptográfiai információvédelmi eszközök, az elektronikus aláírások, az üzemeltetési és műszaki dokumentáció, a legfontosabb dokumentumok és információk elszámolását papíron vagy elektronikus formában kell automatizált információs rendszer alkalmazásával megszervezni, amelyet a szervezet vezetőjének utasításával kell meghatározni, lásd a 7. ábrát. 1.

15. A kriptográfiai adatvédelmi eszközök, az operatív és műszaki dokumentációk, a legfontosabb dokumentumok átadása nekik csak az átadás és az elfogadás, valamint az egyedi nyilvántartások megfelelő naplóibe történő bejegyzéssel lehetséges.

16. Javasoljuk, hogy jelöljön ki egy személyt, aki felelős a személyes adatok biztonságáért a személyes adatok információs rendszerében, mint a szervezet kriptográfiai eszközeinek felelős felhasználóját.

17. A kriptográfiai információvédelmi eszközök, az azok üzemeltetési és műszaki dokumentációjának, a legfontosabb dokumentumoknak a funkcionális felelősségekkel és utasításokkal összhangban történő közvetlen műveletek végrehajtása az információbiztonsági adminisztrátor vagy megfelelő funkcionális felelősséggel rendelkező személy feladata.

______________________

Alkalmazás

a kriptográfiai védelmi eszközök kibocsátásának és átadásának elszámolására vonatkozó eljárási útmutatóhoz

információk, elektronikus aláírás, működési és műszaki dokumentáció és kulcsdokumentumok

A CRYPTOFUNDS FELHASZNÁLÓ SZEMÉLYES SZÁMLÁJA

_____________________________________________________________________________________________

(a szervezet neve vagy az alkalmazott teljes neve és beosztása)

# N \\ n | A CIPF megnevezése, operatív és műszaki dokumentációjuk, kulcsdokumentumok | A CIPF nyilvántartási száma, az azokra vonatkozó üzemeltetési és műszaki dokumentáció, a legfontosabb dokumentumok sorozatainak száma | Másolja a kulcsdokumentumok számát (kriptográfiai számát) | A kísérő okmány száma és dátuma átvételkor | Az átadáskor a kísérőokmány száma és dátuma | Felelős végrehajtó | jegyzet |

|

___________________________

REFERENCIALISTA

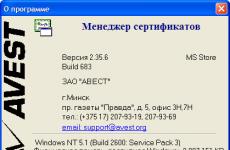

A digitális tanúsítványok és a legfontosabb adathordozók használata sok vállalat számára kötelező. Ezeket mind belső célokra használják - e-mail védelem, belső dokumentumáramlás, felhasználói hitelesítés, valamint kereskedelem platformjain, távoli bankrendszerekben végzett munka során külső szervezetekkel folytatott kommunikációhoz, valamint minősített elektronikus digitális aláírás (EDS) előállításához. Az elektronikus kulcsú tanúsítványok a vállalat saját tanúsító központjaiban és harmadik felek által akkreditált szervezeteknél is kiadhatók. A kulcshordozók szétszórt sokaságának kezelése összetett feladattá válik, amelynek megoldására speciális rendszereket kell felkérni. A Certificate Manager valóban központosított és hatékony megoldást kínál erre a problémára.

A feladat leírása

Általánosságban a következő adathordozók és tanúsítványkezelési feladatok fogalmazhatók meg:

- A tanúsítványok és a legfontosabb hordozók használatának ellenőrzése a vállalati alkalmazottak részéről

- Külső hitelesítésszolgáltatók által kiállított, RBS-ben, kereskedési platformokon, EGAIS-ban stb.

- Elektronikus nyilvántartás vezetése a kriptográfiai információ-védelmi eszközökről

Döntés

Mindezen feladatok megoldásához az Indeed Certificate Manager végrehajtja a megfelelő függvényeket.

A tanúsítványok és a legfontosabb hordozók használatának ellenőrzése

Az intelligens kártyák, tokenek és tanúsítványok használatának ellenőrzésével kapcsolatos problémák megoldása érdekében a CM valóban egy speciális modult - az Indeed CM kliens ügynököt - valósított meg. Az ügynök telepítve van a felhasználók PC-jére, és lehetővé teszi számos művelet távoli végrehajtását:

- Információk küldése a használt kulcshordozókról az Indeed CM szerverre - melyik PC-hez vannak a tokenek jelenleg csatlakoztatva, és melyik felhasználó dolgozik a PC-n

- Blokkoljon egy Windows-munkamenetet vagy kulcstartót a használati szabályok megsértése esetén. Például egy SKZI intelligens kártya (token) összekapcsolható felhasználói vagy PC-fiókkal; ha az aktuális felhasználó vagy PC nem egyezik a hozzárendeltekkel, az ügynök blokkolhatja az intelligens kártyát

- PIN-kód megváltoztatása az adminisztrátor kérésére

- Adathordozó zárolása rendszergazda kérésére

- Tanúsítványok megújítása a médián

- Információk eltávolítása egy kulcshordozóról

Így az ügynök lehetővé teszi az adminisztrátorok számára, hogy ellenőrizzék az intelligens kártyák és tokenek használatát, és távolról végezhessenek műveleteket a felhasználó számítógépén lévő legfontosabb adathordozókkal. Az ügynök megakadályozhatja a média jogosulatlan használatát is.

Az ügynökön kívül az Indeed CM figyeli az Active Directory felhasználói fiókjának állapotát, és felfüggesztheti azoknak a felhasználóknak a tanúsítványait, akiknek a fiókját letiltották. Ez lehetővé teszi, hogy ne használja a tanúsítványokat a munkavállaló nyaralása vagy elbocsátása idejére.

Harmadik fél tanúsítványainak könyvelése

A médián már rögzített tanúsítványokról szóló információk a média hozzárendelésének pillanatában olvashatóak és megjelennek a profiljában. Amikor az ilyen tanúsítványok lejárata közeledik, a rendszer értesíti a felhasználót és / vagy az adminisztrátort a tanúsítvány megújításának szükségességéről.

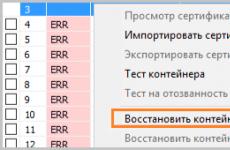

Elektronikus napló vezetése a CIPF-ről

A szervezet szabályozóinak követelményeinek teljesítése érdekében szükség lehet CIPF számviteli napló vezetésére. A CM valóban lehetővé teszi egy ilyen napló elektronikus formában történő vezetését. A tanúsítványok kiadásakor az új kriptográfiai információ-védelmi eszközök automatikusan hozzáadódnak a naplóhoz. Ezenkívül a rendszergazda manuálisan hozzáadhat további különféle típusú kriptográfiai információkat védő eszközöket, beleértve a sajátjait is, amelyek nem szerepelnek a standard készletben. A napló az Indeed CM adminisztrációs felületén tekinthető meg; a napló külön dokumentumba is exportálható, amelynek formátuma a szervezet igényeihez igazodik.

Az alábbiakban bemutatjuk a megoldás általános vázlatát.

A Certificate Manager valóban a következő fő összetevőket tartalmazza:

Valóban CM Server az Indeed CM infrastruktúra fő eleme. Ez egy ASP.Net alkalmazás, amely egy Internet Information Services (IIS) szerveren fut. A CM Server valóban biztosítja a rendszerfelhasználók, a kártyatár, a CIPF napló és a biztonsági házirendek központosított kezelését. Az Indeed CM Server információkat szolgáltat az ügynököktől, és intelligens kártya feloldási és eseménynaplózási műveleteket hajt végre.

Az eseménynapló - Valóban CM eseménytároló. A napló rögzíti az intelligens kártyák életciklusával és a rendszer paramétereinek változásával kapcsolatos összes eseményt. A napló megtekintése az Indeed CM felügyeleti konzol felületén érhető el, ahol különféle kritériumok alapján is lehet jelentéseket generálni.

SKZI magazin - elektronikus napló a kriptográfiai információk védelme érdekében. A folyóirat lehetővé teszi, hogy teljesítse a szabályozók követelményeit a kriptográfiai információvédelmi eszközök elszámolása tekintetében. A napló az Indeed CM felügyeleti konzol felületén tekinthető meg.

Kulcs fuvarozók nyilvántartása információkat tartalmaz a rendszerben regisztrált összes eszközről. A beállításjegyzék nézet az Indeed CM adminisztrációs konzol felületén érhető el.

Valóban CM ügynök - kliens komponens, amely végrehajtja a legfontosabb hordozók használatának ellenőrzését és ellenőrzését. Az ügynök emellett intelligens kártyákkal és tokenekkel is végrehajtja a műveletek távoli végrehajtását: blokkolás, PIN-kód megváltoztatása, elektronikus aláírási kulcs tanúsítványainak megújítása stb.